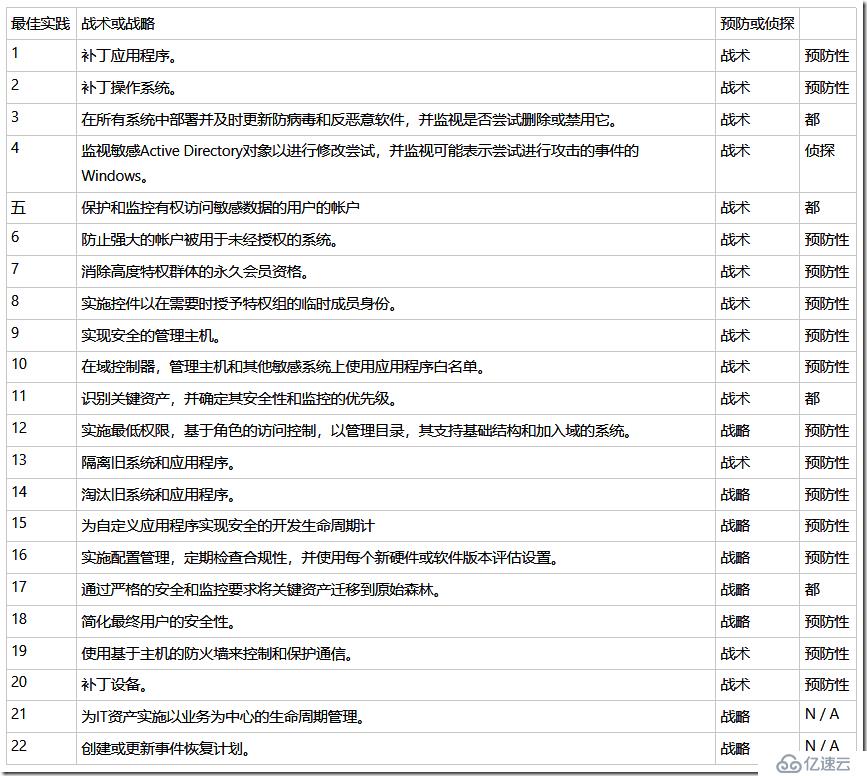

保护Active Directory域服务的最佳实践摘要

为了有效保护系统免受***,应牢记一些一般原则

您永远不应该从不太可信的主机(即,与其管理的系统的安全程度不同的工作站)管理受信任的系统(即安全服务器,如域控制器)。

在执行特权活动时,您不应该依赖单个身份验证因素; 也就是说,用户名和密码组合不应被视为可接受的身份验证,因为只表示单个因素(您知道的)。您应该考虑在管理方案中生成和缓存凭证的位置。

虽然当前威胁环境中的大多数***都利用恶意软件和恶意******,但在设计和实现安全管理主机时不要忽略物理安全性。

Microsoft Security Compliance Manager模板

可与安全配置向导设置结合使用,为跳转服务器生成全面的配置基线,这些跳转服务器由部署在跳转服务器位于Active Directory中的OU的GPO部署和实施。

实施单独的物理工作站

实现管理主机的一种方法是向每个IT用户发出两个工作站。一个工作站与“常规”用户帐户一起使用以执行诸如检查电子邮件和使用生产力应用程序之类的活动,而第二个工作站专门用于管理功能。

对于生产力工作站,可以为IT员工提供常规用户帐户,而不是使用特权帐户登录到不安全的计算机。管理工作站应配置严格控制的配置,IT人员应使用其他帐户登录管理工作站。

如果您已实施智能卡,则应将管理工作站配置为需要智能卡登录,并且应为IT员工提供单独的帐户以供管理使用,还配置为需要智能卡进行交互式登录。应如前所述强化管理主机,并且只允许指定的IT用户在本地登录到管理工作站。

缺点是:物理成本高,可以考虑虚拟化。

Windows AD审核策略开启方式最佳实践

https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/audit-policy-recommendations

AD中的特权用户和组

https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/appendix-b--privileged-accounts-and-groups-in-active-directory

关于AdminSdHolder和SDProp的五个常见问题

https://blogs.technet.microsoft.com/askds/2009/05/07/five-common-questions-about-adminsdholder-and-sdprop/

安全管理的10个不变法则

https://docs.microsoft.com/en-us/previous-versions//cc722488(v=technet.10)

AD信息安全相关的文件链接和读物汇总

https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/manage/appendix-m--document-links-and-recommended-reading

更多内容请关注微信公众号

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。