网上很少有地方涉及到在角色授权时,如何对User Group授权。我们都知道在做角色绑定的时候,会有kind: User,kind: Group,但是实际上,Kubernetes并没有提供User、Group资源创建接口,那这两个怎么使用呢?下面以一个实例来说明一下

前提条件:kube-apiserver必须是运行在安全端口模式下,这里基于CA根证书签名的双向数字证书认证方式。

1、先创建Role

role-demo.yaml 内容如下:

apiVersion: rbac.authorization.k8s.io/v1 kind: Role metadata: name: pods-reader namespace: default rules: - apiGroups: - "" resources: - pods verbs: - get - list - watch |

2、绑定角色,将权限授予到真正角色上

编辑rolebinding-demo.yaml

apiVersion: rbac.authorization.k8s.io/v1 kind: RoleBinding metadata: creationTimestamp: null name: kubelet-read-pods roleRef: apiGroup: rbac.authorization.k8s.io kind: Role name: pods-reader subjects: - apiGroup: rbac.authorization.k8s.io kind: Group name: app1 |

这里将赋予组app1只能查看namespace为default的pod权限。Kind也可以为user。

3、创建用户和组

现在就可以创建用户和组,CA的方式通过openssl就可以做到

3.1 创建用户jbeda,并同时属于组app1、app2

openssl genrsa -out jbeda.key 2048 openssl req -new -key jbeda.key -out jbeda.csr -subj "/CN=jbeda/O=app1/O=app2" openssl x509 -req -in jbeda.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out jbeda.crt -days 365 |

将 jbeda.key、jbeda.crt 复制到/etc/kubernetes/ssl/目录下

l jbeda/O=app1/O=app2 这个代表创建了用户jbeda,且该用户属于组app1、app2

l ca.crt ca.key是根证书,这个是为kube-apiserver创建的,所有的客户端都是利用它签名的。这里不重复它的创建过程。

3.2 测试权限

Ø 配置使用的调用接口使用的角色

这里使用kubectl,编译~/.kube/config

apiVersion: v1 kind: Config clusters: - cluster: server: https://10.8.8.27:6443 certificate-authority: /etc/kubernetes/ssl/ca.crt name: local users: - name: jbeda user: client-certificate : /etc/kubernetes/ssl/jbeda.crt client-key: /etc/kubernetes/ssl/jbeda.key contexts: - context: cluster: local user: jbeda name: local current-context: local |

Ø 查看pod

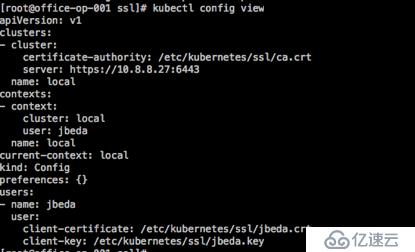

查看kubectl当前使用的config

可以看到只能查看namespace为default下的pod信息

RBAC还可以用service account的方式认证,网上有太多资料,这里不多做介绍。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。