这篇文章给大家分享的是有关IPTABLS命令怎么用的内容。小编觉得挺实用的,因此分享给大家做个参考,一起跟随小编过来看看吧。

netfilter/iptables(简称为iptables)组成Linux平台下的包过滤防火墙,与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可以代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换(NAT)等功能。

规则(rules)其实就是网络管理员预定义的条件,规则一般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”。规则存储在内核空间的信息包过滤表中,这些规则分别指定了源地址、目的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、FTP和SMTP)等。当数据包与规则匹配时,iptables就根据规则所定义的方法来处理这些数据包,如放行(accept)、拒绝(reject)和丢弃(drop)等。配置防火墙的主要工作就是添加、修改和删除这些规则。

这是第一个要说的地方,Iptables和netfilter的关系是一个很容易让人搞不清的问题。很多的知道iptables却不知道netfilter。其实iptables只是Linux防火墙的管理工具而已,位于/sbin/iptables。真正实现防火墙功能的是netfilter,它是Linux内核中实现包过滤的内部结构。

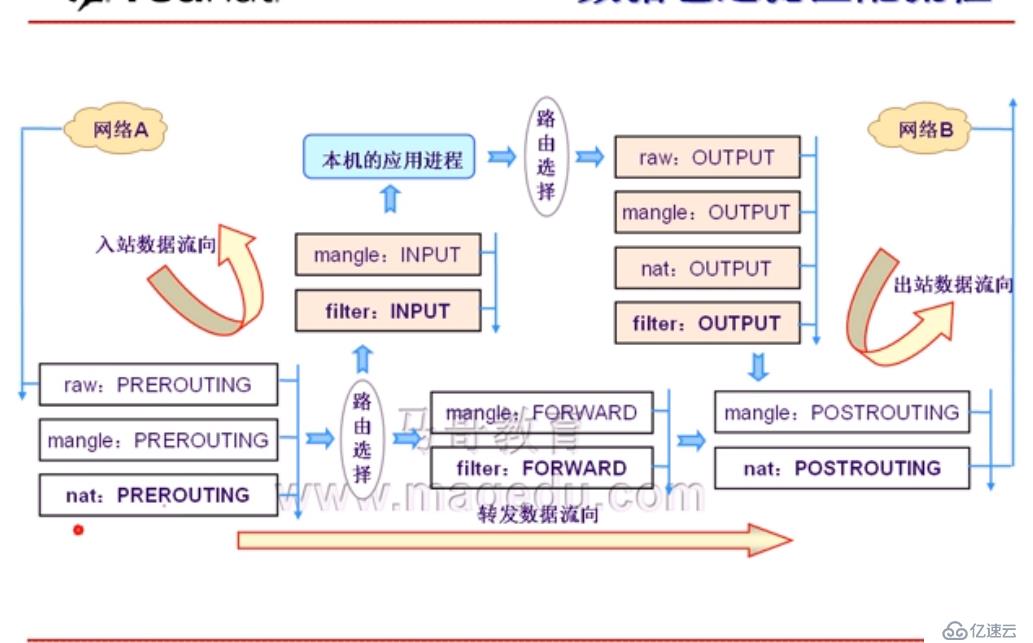

可以简单理解为:

若数据包是发送到本机,则经过PREROUTING--》INPUT;

若数据包是需要本机转发,则经过PREROUTING--》FORWORD-->POSTROUTING;

3. 若数据包是本机发出的,则要经过OUTPUT--》POSTROUTING.

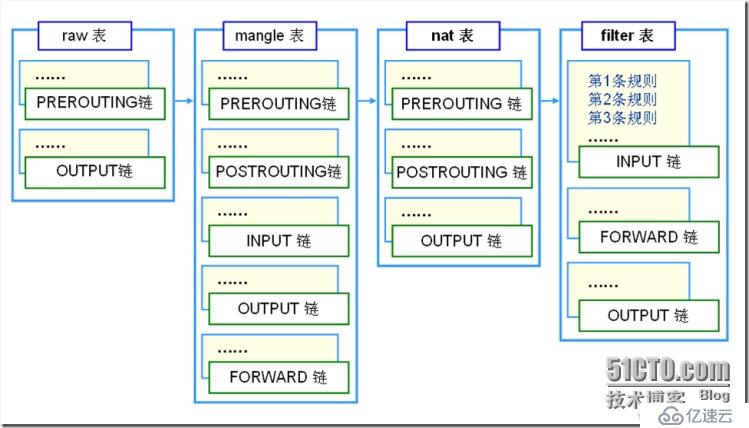

表(tables)提供特定的功能,iptables内置了4个表,即filter表、nat表、mangle表和raw表,分别用于实现包过滤,网络地址转换、包重构(修改)和数据跟踪处理。

链(chains)是数据包传播的路径,每一条链其实就是众多规则中的一个检查清单,每一条链中可以有一条或数条规则。当一个数据包到达一个链时,iptables就会从链中第一条规则开始检查,看该数据包是否满足规则所定义的条件。如果满足,系统就会根据该条规则所定义的方法处理该数据包;否则iptables将继续检查下一条规则,如果该数据包不符合链中任一条规则,iptables就会根据该链预先定义的默认策略来处理数据包。

四张表和五个链的关系图:

规则表与链的关系

1.filter表——三个链:INPUT、FORWARD、OUTPUT

作用:过滤数据包 内核模块:iptables_filter.

2.Nat表——三个链:PREROUTING、POSTROUTING、OUTPUT

作用:用于网络地址转换(IP、端口) 内核模块:iptable_nat

3.Mangle表——五个链:PREROUTING、POSTROUTING、INPUT、OUTPUT、FORWARD

作用:修改数据包的服务类型、TTL、并且可以配置路由实现QOS内核模块:iptable_mangle(别看这个表这么麻烦,咱们设置策略时几乎都不会用到它)

4.Raw表——两个链:OUTPUT、PREROUTING

作用:决定数据包是否被状态跟踪机制处理 内核模块:iptable_raw

表的一般顺序:Raw——mangle——nat——filter。

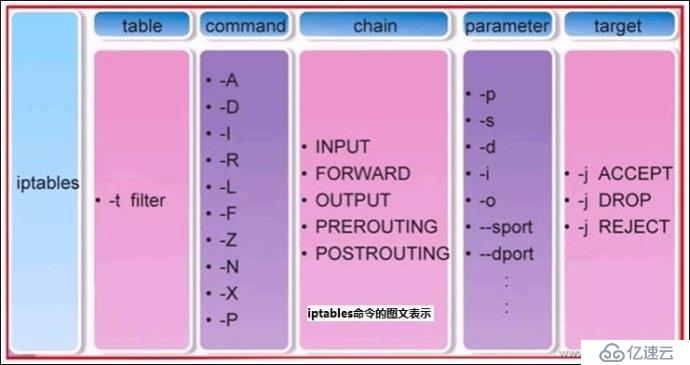

iptables命令和规则写法:如图

关于添加/除去/编辑规则的命令的一般语法如下:

iptables [-t table] command [match] [target]

一条iptables规则包含如下4个基本元素:表,命令,匹配,目标。

iptables

-N:创建新的链

-X:删除链

-F:清空链上的规则

-Z:计数器置零

-P:设置默认策略

规则:

-A:添加一条规则,在最后位置。

-I:插入一条规则,可以指定插入为第n条。

-R:替换一条规则,指定替换第n条。

-D:删除一条规则。

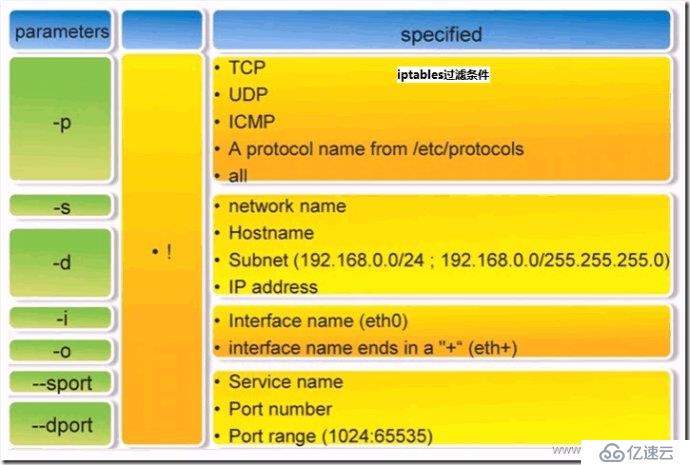

匹配条件:

基本匹配:

-s:源地址

-d:目标地址

-p:指定协议(tcp|udp|icmp)

-i:指定数据流入接口,只能在前半段的链上。(prerouting|input|forword)

-o:指定数据流出接口,在后半段的链上。(forword|output|postrouting)

扩展匹配:

隐式扩展:

若限定-p udp --dport

--sport

若限定-p tcp --dport

--sport

--tcp-flags 检查tcp链接的标志位 包括这些(URG,ACK,SYN,FIN,RST,PSH,ALL,NONE)。

--syn 匹配第一次握手syn=1的状态,也可写为

--tcp-flags ACK,SYN,FIN,RST SYN

若限定-p icmp --icmp-flags

显示扩展:

-m state

-m muliport

特别说明:

iptables虽然也有服务脚本,但是它并不是服务,脚本的作用是把写入的规则全部启用。

服务脚本在 /etc/rc.d/init.d/iptables。

脚本配置文件 /etc/sysconfig/iptables-config。

规则保存位置 /etc/sysconfig/iptables。

简单实例:

(1)接受来自指定IP地址和指定端口的流入的数据包:(放行ssh远程连接)

#iptables -A INPUT -s 192.168.1.0/24 -d 192.168.1.104 -p tcp --dport 22 -j ACCEPT

#iptables -A OUTPUT -s 192.168.1.105 -d 192.168.1.0/24 -p tcp --sport 22 -j ACCEPT

(2)只接受来自指定端口(服务)的数据包:

#iptables -D INPUT --dport 80 -j DROP

(3)允许转发所有到本地(198.168.10.13)smtp服务器的数据包:

#iptables -A FORWARD -p tcp -d 198.168.10.13 --dport smtp -i eth0 -j ACCEPT

(4)允许转发所有到本地的udp数据包(诸如即时通信等软件产生的数据包):

#iptables -A FORWARD -p udp -d 198.168.80.0/24 -i eth0 -j ACCEPT

(5)拒绝发往WWW服务器的客户端的请求数据包:

#iptables -A FORWARD -p tcp -d 198.168.80.11 --dport www -i eth0 -j REJECT

(6)允许目的为指定端口的tcp数据包进入:

#iptables -A INPUT -p tcp -m multiport --destination-port 21,53,80,25,110 ACCEPT

(7)允许来源为指定端口的tcp数据包进入:

#iptables -A INPUT -p tcp -m multiport --source-port 21,53,80,25,110 ACCEPT

(8)丢掉SYN和ACK标志位置位的数据包:

#iptables -A INPUT-p tcp --tcp-flags ALL SYN,ACK DROP

感谢各位的阅读!关于“IPTABLS命令怎么用”这篇文章就分享到这里了,希望以上内容可以对大家有一定的帮助,让大家可以学到更多知识,如果觉得文章不错,可以把它分享出去让更多的人看到吧!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。